Gördüğünü Ört, Görmediğini Paylaşma: Open Graph Protocol (OGP) Kullanarak Oltalama Saldırıları

Sosyal paylaşım platformlarının sık sık kullandığı, Facebook tarafından geliştirilen, Open Graph Protocol üzerinde güvenlik testi yapıldı. Test sonuçlarında oltalama saldırılarında hangi sosyal medya sınıfı geçti veya kaldı, yazımızda bahsettik.

Open Graph Protocol (OGP) sekiz yıl önce Facebook tarafından geliştirilen ve bugün neredeyse sosyal paylaşım platformlarının tamamı tarafından kullanılan bir protokol.

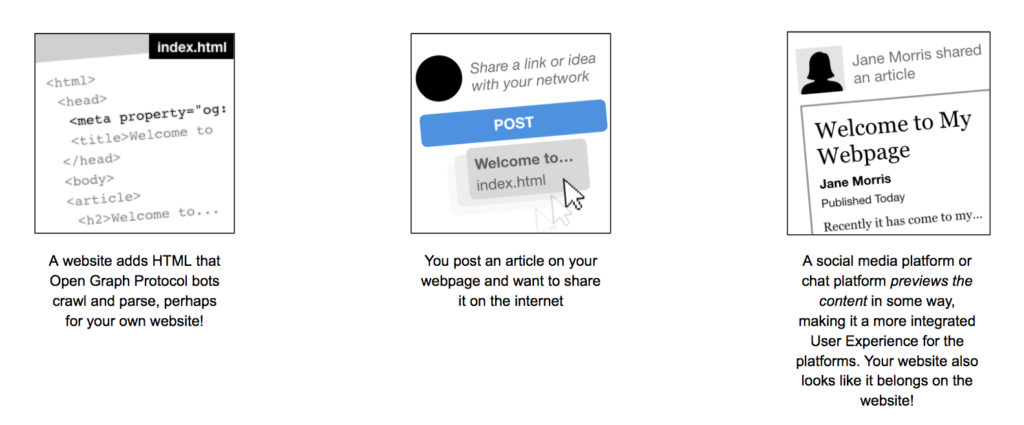

Ne zaman Facebook'ta Paylaş ikonuna tıklarsanız ya da bir linki sosyal medya mecralarında paylaşmak isteseniz OGP protokolü ile ister istemez muhatap oluyorsunuz. OGP protokolü sayesinde paylaşımlarınız, paylaşıldığı mecrada daha okunabilir hale geliyor.

Pek çok firma paylaşımlarını dikkat çeker kılmak için içeriklerine OGP'yi implemente ediyor. Örneğin Netsparker Türkiye Blog'undaki bir yazının linkini (https://www.netsparker.com.tr/blog/web-guvenligi/css-selectorleri-ve-javascript-kullanarak-zaman-tabanli-saldirilar/) paylaşmak istediğimizde bu sitedeki OGP talimatları platform tarafından derhal algılanıp aşağıdaki örnek görüntü oluşturuluyor. Görüntü LinkedIn platformuna ait.

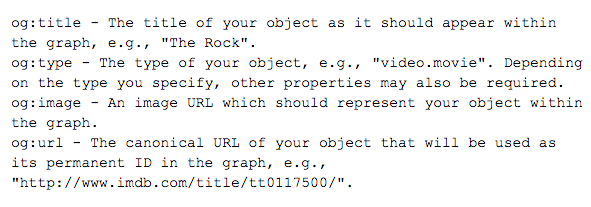

Sayfalarda <head></head> elemanları arasına eklenen meta tag'ları bu işi sosyal medya platformları için kolaylaştırıyor:

Netsparker Türkiye Blog'undan alıntıladığımız OGP talimatları:

<meta property="og:url" content="https://www.netsparker.com.tr/blog/web-guvenligi/css-selectorleri-ve-javascript-kullanarak-zaman-tabanli-saldirilar/" />

<meta property="og:description" content="Güvenlik araştırmacısı Eduardo Vela'dan ilham alınarak geliştirilen yeni atak ile CSS selectorleri kullanılarak time-based ataklar yapılıp kullanıcıların CSRF Token gibi önemli bilgileri elde edilebilmekte." />

<meta property="og:type" content="article" />

<meta property="og:title" content="Dışı Seni Yakar: CSS Selectorleri ve Javascript Kullanarak Zaman Tabanlı Saldırılar ile Verileri Elde Etme" />

<meta property="og:image" content="https://www.netsparker.com.tr/statics/img/drive/haftanin-hackleri-social.png" />OGP'nin çalışma mantığını özetleyen aşağıdaki görsel anlaşılmasına katkı sağlayacaktır.

Kaynak: https://www.zerofox.com/blog/open-graph-protocol-abuse/

ZeroFox firması OGP'nin farklı sosyal medya platformlarında render edilme biçimini ve bunun phishing saldırılarına etkisini irdelediği bir araştırma yayımlandı.

Araştırmada Slack, Facebook ve Tumblr'ı kullanan ZeroFox araştırmacıları her bir sosyal medya mecrasının OGP'yi nasıl render ettiğini örnekler ile açıklıyor.

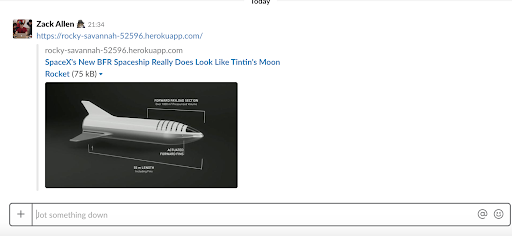

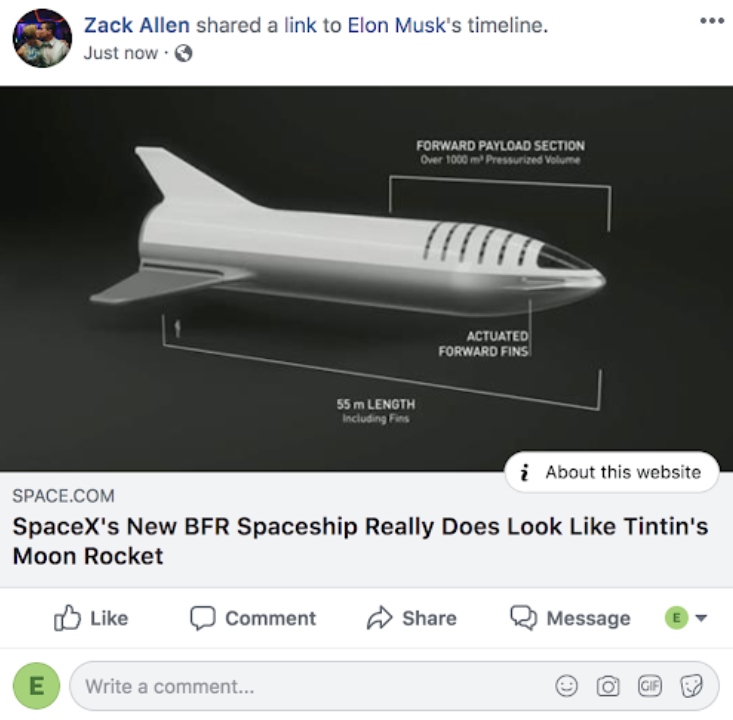

Yaptıkları deneyde Space.com'daki bir makaleyi ve bu makalenin OGP talimatlarını kullanan araştırmacılar, bu OGP talimatlarını kendi kontrollerindeki bir siteye (rocky-savannah-52596.herokuapp.com) ekleyip, bu sitenin URL'ini farklı sosyal medya mecralarında paylaşıyorlar.

Sonuç olarak OGP talimatlarındaki URL ve kaynak URL'lerin görünebilirliğini ölçen ZeroFox'un ulaştığı sonuç dikkate değer.

Hazırlanan HTML sayfası Slack'de paylaşıldığında aşağıdaki, platform OGP talimatlarını render ederek aşağıdaki gibi bir görüntüye ulaşmakta:

Görüldüğü üzere paylaşımın hemen altında kaynak URL (rocky-savannah-52596.herokuapp.com) yer almakta. Gri renk ile beyaz zemin üzerine yazılan bu link kullanıcının gözünden kaçabilir.

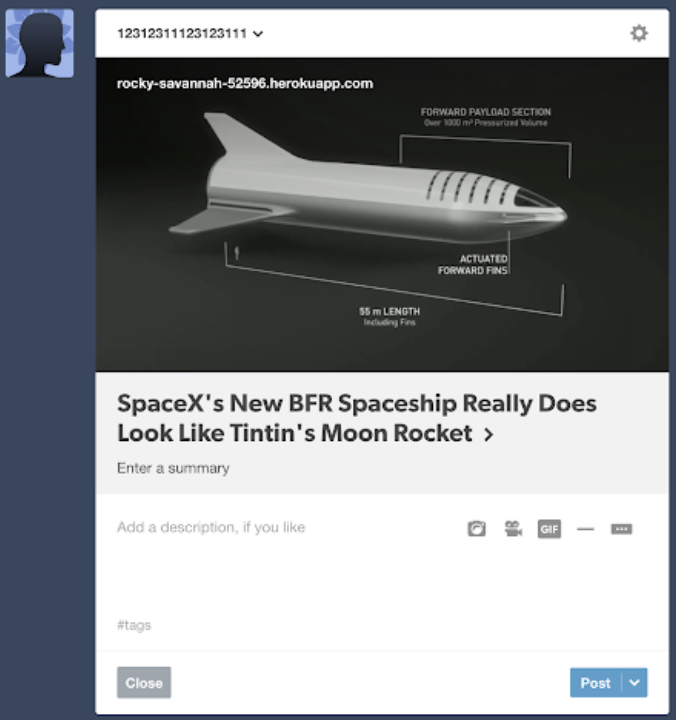

Tumblr ise siyah zemin üzerinde ve paylaşımın hemen üzerinde yer alacak şekilde kaynak URL'e yer vermekte:

Facebook ise bu deneyde sınıfta kalan platform olarak göze çarpıyor.

Zira kaynak URL, OGP render edildikten sonra paylaşımın herhangi bir yerinde yer almıyor. Aksine paylaşımın Space.com'a referans verdiğini düşünen kullanıcılar, bu linke tıklamakta bir beis görmeyecek, belki de bir oltalama saldırısının kurbanı olacaklar:

Bu noktada son kullanıcının, hâlâ browser üreticileri tarafından en önemli güvenlik göstergesi olarak kabul ettikleri adres çubuğuna dikkat etmekten başka şansları yok. Sosyal platformlar ise OGP talimatları ile uyuşmayan ya da tıklandıktan sonra OGP talimatında belirtilen URL adresine yönlenmeyen paylaşımları bloklayabilir.

Saldırganlar User Agent istek header'ını kullanarak OGP renderer ya da victim'den gelen istekleri anlayıp istek yapan agent'a göre redirection'ı da devreye sokabilirler.

Dolayısıyla son kullanıcı olarak bizlerin daha uyanık ve teyakkuzda olması her daim önemli.

İşimizi şansa bırakmayalım.