HPKP'ye Veda mı? DNS over TLS, ADINT

DNS sorgularının dahi şifrelenmiş olduğu ancak web sitelerinde karşılaştığınız reklamlar ile adım adım takip edilebildiğiniz, KRACK ile şifreli iletişimin hiçe sayılabildiği, BadRabbit gibi sürekli yeni bir tehlikenin olduğu dünya gerçekten güvenli mi? HPKP’den bahsetmiyoruz bile.

DNS over TLS

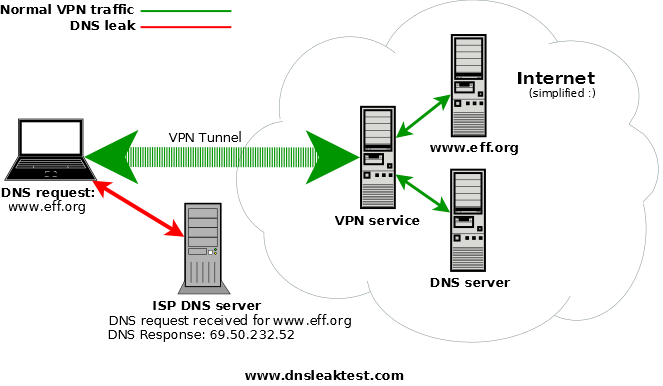

Gizli bir toplantıya gidiyorsunuz ancak toplantının olacağı adresi başkalarına sorarak bulmaya çalışıyorsunuz. DNS'in, yani bugün internetin telefon defteri vazifesini gören, domain name'leri IP Karşılıklarına çeviren sistemin tüm gizlilik endişelerimize rağmen pozisyonu tam olarak bu.

DNS sorguları herhangi bir şifrelemeye tabi tutulmadan gönderilen isteklerdir. DNS çözümleme aşamasında bilgisayarınızın DNS ön belleğinden başlayarak, ISP'nin, root DNS sunucuların, TLD otoritelerinin ve nihayet yetkili DNS sunucularının da dahil olduğu pek çok noktada bu sorgulama yapılıp, pek çok noktaya ulaşmak istediğiniz siteye dair bilgiler ve IP adresiniz ifşa olmaktadır.

Peki ya DNSSEC?

DNSSEC özelliği ile maalesef sözünü ettiğimiz gizlilik endişeleri nihayete ermiyor. DNSSEC sadece DNS sorgusuna verilen cevabın herhangi bir değişime/bozulmaya uğramadan bize ulaştığını temin ediyor, gizliliğe dair bu noktada bir çözüm sunmuyor.

DNS over TLS

Yukarıda zikrettiğimiz soruna çözüm olarak IETF tarafından Mayıs 2016'da teklif edilen DNS over TLS ise DNS sorgularının şifrelenerek gönderilmesini sağlıyor. Böylece uçtan uca hem güvenlik, hem de gizlilik temin edilmiş oluyor.

Mayıs 2016'da önerilen DNS over TLS özelliğinin Android'in yeni sürümüne implemente edileceği Google tarafından duyuruldu. Developer Options altından etkinleştirilecek bu özellik sayesinde DNS sorguları ISP'lere leak olmayacak.

Unutulmaması gereken iki nokta var, bu güncelleme ile beraber ISP'nize leak olmasından endişe ettiğiniz sorguları bu kez Google DNS sunucusuna yapacaksanız; diğer önemli nokta ise TLS el sıkışmasında istemci, sunucuya hangi sitenin sertifikasını talep ettiğini SNI (Server Name Indicator) bilgisi ile deklare ediyor. El sıkışması esnasında da henüz güvenli bir bağlantı tesis edilmemiş olduğu için buradaki SNI bilgisinden de bağlanacağımız adres bilgisinin ifşa olabileceği unutulmamalı.

XDA Developers sitesinde konu ile ilgili yapılan duyuruya ulaşmak için tıklayınız.

HPKP'ye Veda mı?

Gönderilen mesajda HPKP implementasyonunun zorluklarına, yanlış implementasyonun doğuracağı risklere, kullanım oranlarının azlığına ve en önemlisi majör tarayıcıların önemli bir kısmı tarafından halâ desteklenmiyor oluşuna değiniliyor. Bunun yanında pro-aktif bir yöntem olarak Expect-CT ile Certificate Transparency loglarının kombine edilmesinin önerilmesi de kayda değer noktalardan.

Tartışmanın ayrıntılarına ulaşmak için lütfen tıklayınız.

ADINT - Advertising Intelligence / Mobil Reklamlar Sizi İzliyor!

Online reklam endüstrinin bugünkü imkanları, reklam verenlere hedef kitlelerine ulaşmaları için bir dizi enstrüman sunuyor. Bunlardan en önemlisi de hedeflenmiş reklamlar, başka bir deyişle hedef kitlenin olabildiğince fazla kriterler ile daraltılabildiği reklamlar.

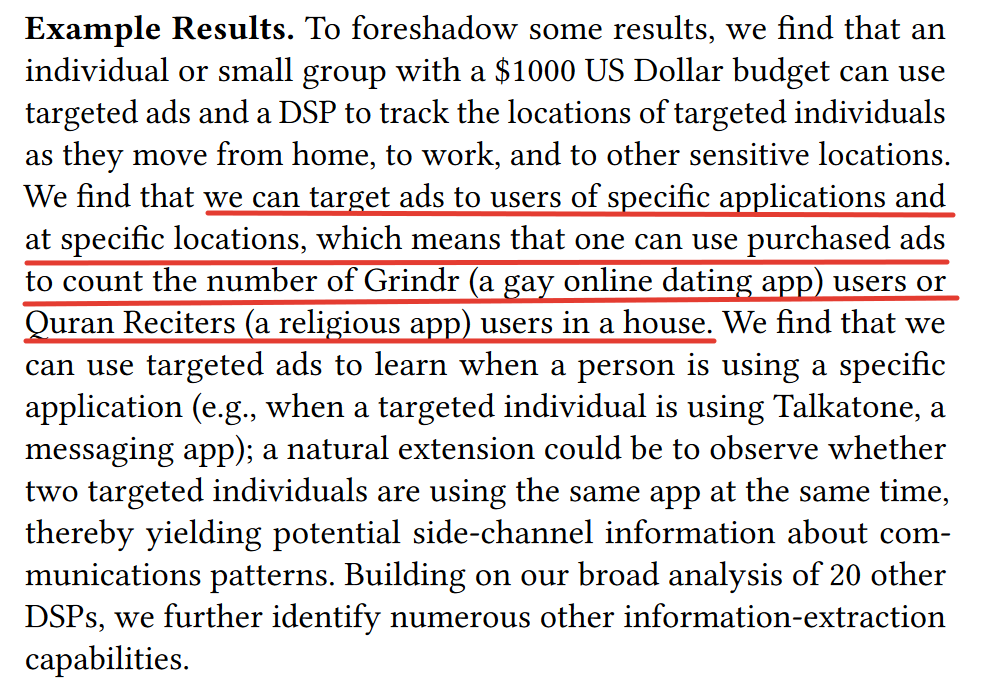

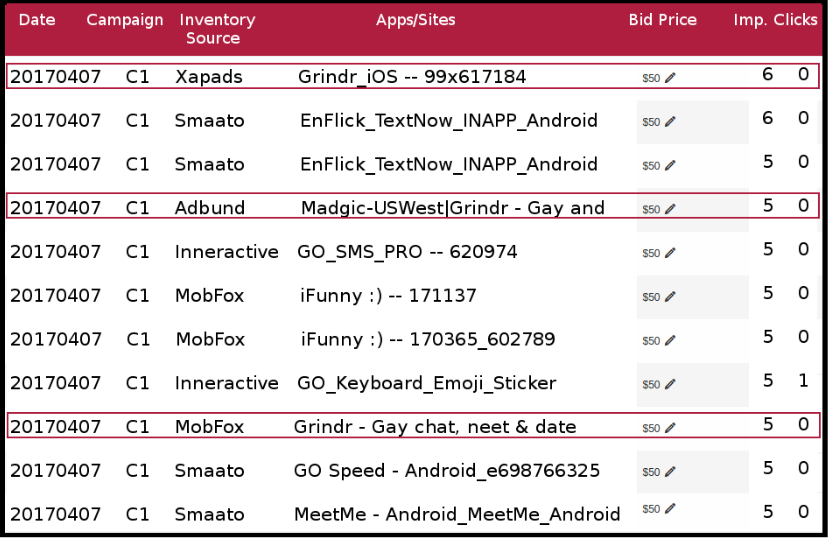

Lokasyon bilgisi, IPnotepad adresi, cihaz bilgisi, demografik özellikler ve uygulama tipi bilgileri ile hedef kitlemiz daha spesifik bir hale getirirken, bütün bu imkanları kullanan biri gözüne kestirdiği bir kişiyi adım adım izleyebilir mi? Cevap: Evet!

Washington Üniversitesi tarafından yayınlanan bir araştırmaya göre yaklaşık 1.000 dolarlık bütçeye sahip biri, hedefi adım adım mobil reklamlarla takip edebilir.

Ya da başka bir açıdan, belirli uygulamaları hedefleyerek, örneğin spesifik bir lokasyondaki spesifik bir tipdeki uygulamayı kullanan kullanıcıları tespit edebilir:

Peki nasıl?

Komşunuzun evinin bulunduğu lokasyonu seçerek yahut IP'sini girerek reklamınızın görüntülenmesini belirttiğiniz uygulamalar vasıtası ile, yani bu uygulamalar üzerinden reklamlarınızın izlenmelerini gözlemleyerek, komşunuzun ilgi alanlarını öğrenebilirsiniz.

MAID

MAID, mobil cihazı tekilleştiren bir nevi ID. Mobil uygulamaların yapılarından hareketle, her uygulama kendi cookie storage’ına sahip, dolayısıyla tracking için kullanılan üçüncü parti çerezlerin mobil uygulamalarda MAID ile ikame edildiğini söyleyebiliriz.

MAID, Mobile Advertising ID, ile reklamın kendisinin sadece bu MAID'ı kullanan telefonda görünmesini sağlayarak, tek bir kişiyi bile adım adım takip edebilirsiniz.

Peki birinin MAID'ını nasıl tespit edebiliriz?

İzlenen kişi ile aynı ağda iseniz, şifrelenmemiş bir biçimde web gezinimini sürdürüyorsa, ağı dinleyerek MAID'ı elde edebilirisiniz.

Hedef kişi size ait bir reklamı tıkladığında, sitenize yapılan isteğe MAID de eklenmektedir, bu yolla da edinebilmek mümkün.

Son olarak, bazı reklamlarda Javascript kullanabilmek mümkün. Bu yöntemle de kullanıcının MAID'ine erişilebilir.

Peki Çözüm?

iOS ve Android cihazlarınızda MAID'i resetleyebilir ve uygulamaların MAID'ı kullanarak kişiselleştirilmiş reklamlar gösterilmesini engelleyebilirsiniz.

Araştırmanın ayrıntıları için lütfen tıklayınız.

Web Güvenliği Hayat Kurtarır!

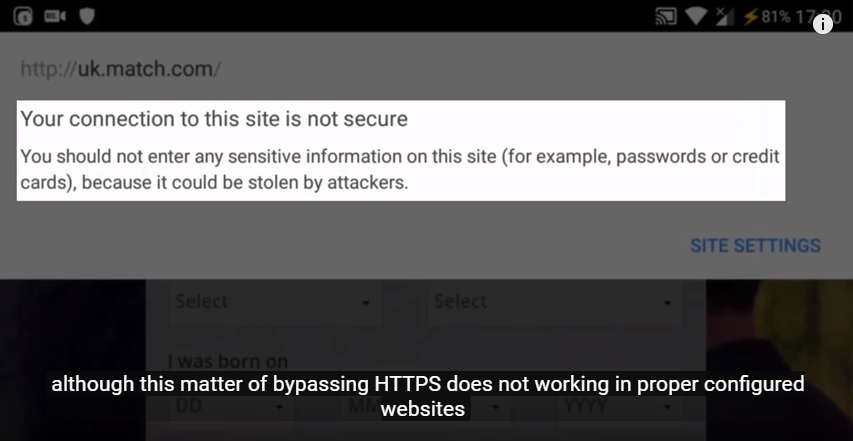

WPA2 protokolünde ortaya çıkan KRACK zafiyeti ile cihaz ve kullanıcı arasındaki şifreli iletişimin kırılabildiği ve saldırganların bu yolla hassas bilgileri ele geçirebildiği bu ayın en çok konuşulan konuları arasında idi.

Bizim cephemizden olayı değerli kılan ise, her daim başımızın üzerinde olan web güvenliğinin ürün ve yazılımdan bağımsız olan protokol bazlı zafiyetlerde bile nasıl hayat kurtarabileceğinin canlı bir örneği oluşu.

Araştırmacıların Match.com üzerinden yaptığı demoda bir şey dikkatinizi çekmiş olmalı: Match.com 'un güvenli bağlantı yani TLS konfigürasyonunu doğru bir biçimde yapılandırılmamış olduğu.

Not: Ekran görüntüsü KRACK zafiyetinin PoC videosundan alınmıştır.

Sadece SSL sertifikasına sahip olmak değil, istemci tarafından başlayarak tüm bağlantıyı güvenli bir kanal üzerinden kurmaya zorlamak da dört başı mağrur bir TLS konfigürasyonunun ön şartı.

Şayet siteler SSL sertifikaları ile birlikte, HSTS konfigürasyonlarını da doğru bir biçimde ayarladı iseler, KRACK vb. zafiyetlerden kaynaklanan etkilerden korunabileceklerdir.

2009 yılındaki SSLstrip sunumundan itibaren güvenli bağlantıların, eğer doğru bir biçimde konfigüre edilmedi ise aradaki saldırganlar tarafından downgrade edilebileceği, yani daha düşük bir protokole çevrileceği biliniyordu. Bunun önünün ancak ve ancak güvenli bağlantıya yönlendirme işleminin daha iletişimin en başında, istemci tarafında yapılması ile alınabileceği sürekli tekrarladığımız noktalardan biri. Bunu temin etmenin en güvenli yolu ise 2012 yılında yayınlanan HSTS headerını kullanmak.

HSTS güvenlik headerının ayrıntıları ile ilgili bilgiye Netsparker Türkiye Blogu'nda yayınlamış olduğumuz Türkiye'de Güvenlik Headerlarının Kullanımı isimli başlıktan okuyabilirsiniz.

Let's Encrypt'den Josh Aas'ın sözleri ile noktalayacak olursak, "Wireless protokolüyle ilgili en son açığa çıkan zafiyet web siteleri ile kullanıcıları arasındaki iletişimde uçtan uca şifrelemenin ihtiyacını bir kez daha gösterdi. Web sitelerinin HTTPS protokolünü kullanması ve sadece wireless şifrelemesi gibi ara güvenlik mekanizmalarıyla yetinmemesi oldukça önemli!"

Bad Rabbit Ransomware: Web Güvenliği Sadece Web Güvenliği Değildir!

Web güvenliğinin ehemmiyetine dair bir başka dikkate değer nokta ise Ekim ayının sonunda Rusya, Ukrayna ve Türkiye başta olmak üzere etkili olan Bad Rabbit ransomware'inin bulaşma şekli.

Türkiye'den sinematurk[.]com 'un da aralarında bulunduğu bir dizi site üzerinden install_flash_player.exe isimli dosyanın indirilmesi sağlanarak virüsün yayılımının başladığı vaka raporlarında yer alan ayrıntılardan.

Bu ve benzeri vakalardan hareketle söyleyebiliriz ki web sitelerimizin güvenliği artık sadece ziyaretçilerimiz ve bizim itibar ve kayıplarımız ile ilgili değil; küresel bir meseledir.